IKEv2 EAP VPN - v2960/v3900 zu Perfect Privacy

Für die Konfiguration ist es erforderlich, das der Router eine Firmware ab Version 1.5.0 verwendet.

In dieser Anleitung erklären wir Ihnen, wie Sie einen IKEv2 EAP VPN-Tunnel von Ihrem v2960/v3900 zu einem Perfect Privacy-Server aufbauen.

Perfect Privacy Einstellungen

1. Registrin Sie sich unter perfect-privacy.com

2. Laden Sie sich das Perfect Privacy Zertifikat herunter.

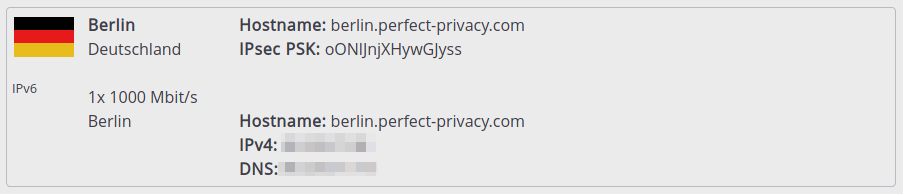

3. Wählen Sie einen VPN-Server:

- Server-Auswahl

- Aus der Liste der verfügbaren Server wählen Sie den entsprechenden Server, den Sie für die VPN verwenden möchten.

- In dem folgenden Bild ist "berlin.perfect-privacy.com" unser ausgesuchter Perfect Privacy-Server.

Einstellungen am Vigor-Router

1. Der Router sollte über eine aktive WAN Verbindung verfügen.

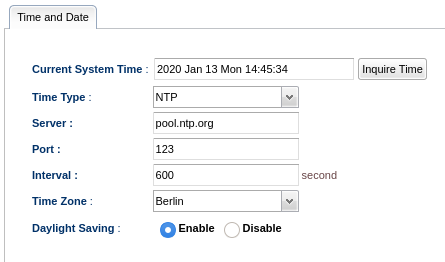

2. Die Zeit- und Datumseinstellungen sollten aktuell sein.

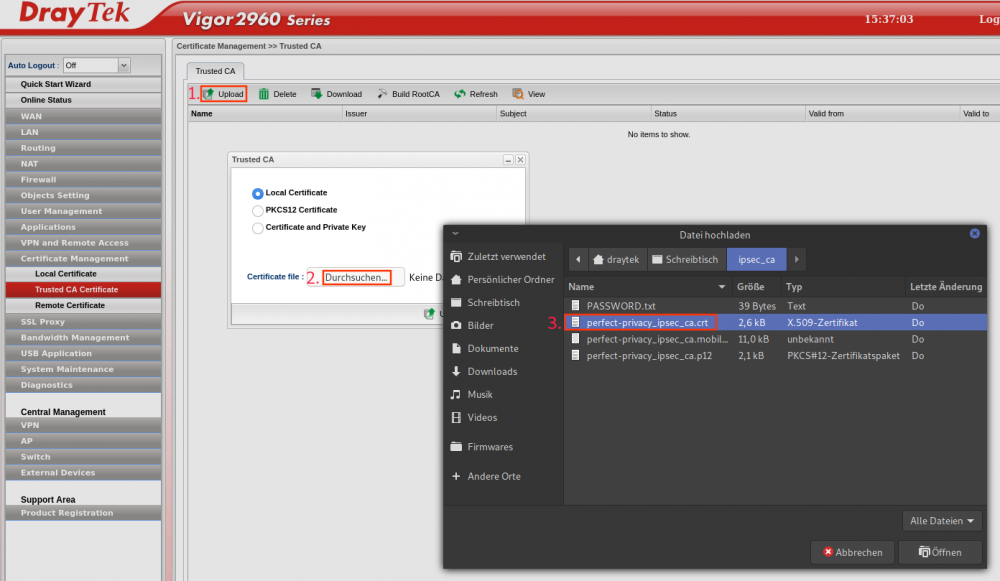

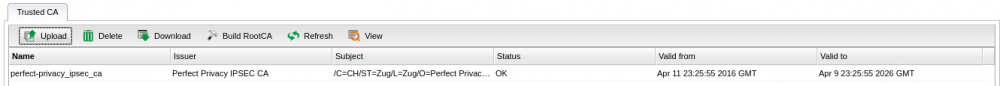

4. Gehen Sie zu Certificate Management >> Trusted CA Certificate und klicken Sie auf "Upload".

5. Anschließend wählen Sie das heruntergeladene Zertifikat aus und übertragen dieses auf den Router.

6. Nach erfolgreichem Upload erscheint das Zertifikat in der Übersicht.

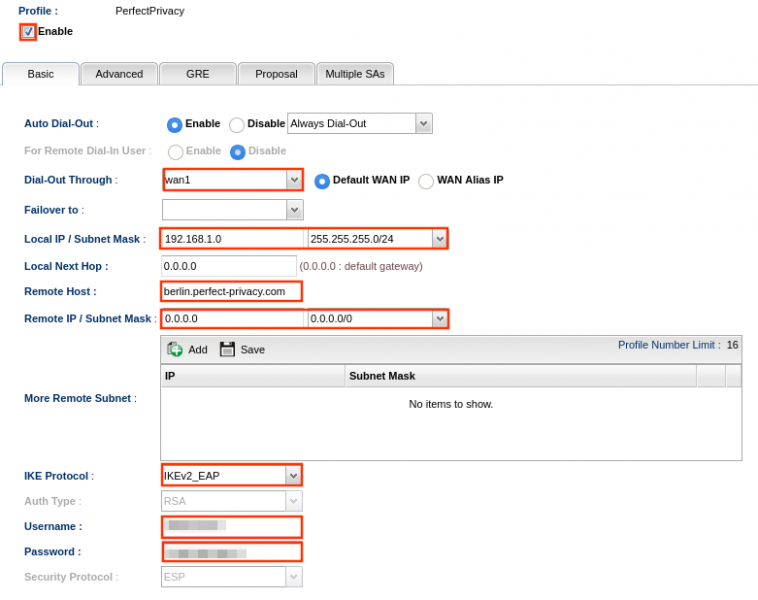

7. Anlegen des VPN Profiles unter "VPN and Remote Access >> VPN Profiles >> IPsec"

Durch einen Klick auf Add öffnet sich das Fenster zum anlegen eines neuen VPN Profiles.

Unter dem Reiter Basics nehmen Sie folgende Einstellungen vor:

- Enable sorgt dafür, dass am Ende das Profil aktiv arbeitet.

- Dial-Out Through legt den zu verwendenden WAN Port fest.

- Durch LocalIP / Subnet Mask wird der LAN Bereich festgelegt, welcher das VPN verwenden soll.

- Bei Remote Host wird der Server eingetragen, welcher für VPN genutzt werden soll.

- Für Remote IP / Subnet Mask wird 0.0.0.0 und 0.0.0.0/0 vergeben.

- Das IKE Protocol muss auf IKEv2_EAP gesetzt werden.

- Für Username und Password werden die Zugangsdaten des NordVPN Zugangs verwendet.

Eine weitere Einstellung muss unter dem Reiter Advanced vorgenommen werden.

Die Option Set VPN as Default Gateway muss auf Enable gesetzt werden.

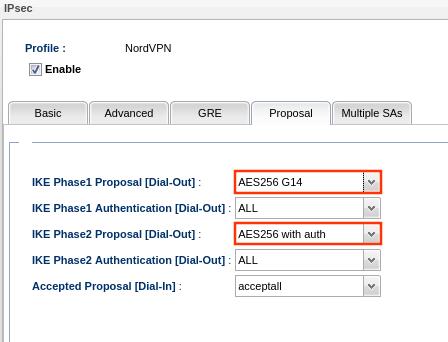

Weitere Einstellungen folgen jetzt unter dem Reiter Proposal:

- IKE Phase1 Proposal [Dial-Out] = AES256 G14

- IKE Phase2 Proposal [Dial-Out] = AES256 with auth

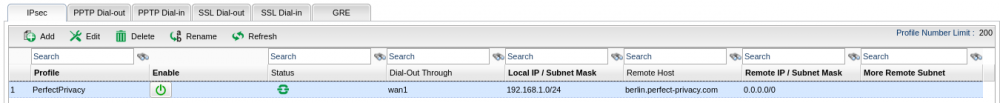

Nachdem alle Einstellungen übernommen wurden, erscheinit das neue Profil in der Übersicht.

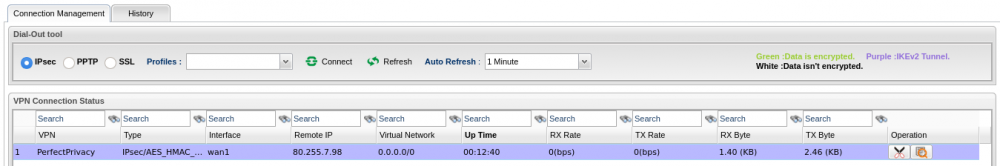

Ist der Tunnel erfolgreich aufgebaut, so wird dieser im Connection Management angezeigt.